Уважаемые коллеги!

Обращаю ваше внимание на участившиеся случаи заражения компьютеров т.н. вирусами-шифровальщиками. Согласно классификации вредоносного кода, они представляют собой «троянцев» семейства Trojan.Encoder — вредоносные программы, шифрующие файлы на жестком диске компьютера и требующие деньги за их расшифровку. Зашифрованными могут оказаться файлы *.doc, *.docx, *.pdf, *.jpg, *.rar, *.mp3 и проч. Как показывает практика, метод заражения, лечения и расшифровки у всех модификаций вирусов примерно похожи:

- жертва заражается через спам-письмо с вложением (реже инфекционным путем),

- вирус распознается и удаляется (уже) почти любым антивирусом со свежими базами,

- файлы могут быть расшифрованы путем подбора паролей-ключей к используемым видам шифрования.

К настоящему моменту некоторые модификации вируса допускают расшифровку пользовательских файлов (Trojan.Encoder.225, Trojan.Encoder.263), некоторые вирусы-шифровальщики требуют месяцы непрерывной дешифровки (Trojan.Encoder.102), а другие (Trojan.Encoder.283) и вовсе не поддаются корректной расшифровке даже для специалистов антивирусных компаний.

Расшифровка файлов предлагается злоумышленниками за деньги — создатели требуют перечислить определенную сумму на указанный электронный кошелек или мобильный телефон. Не надо связываться со злоумышленниками. Вероятнее всего после оплаты вы не получите ничего — ни денег, ни дешифратора.

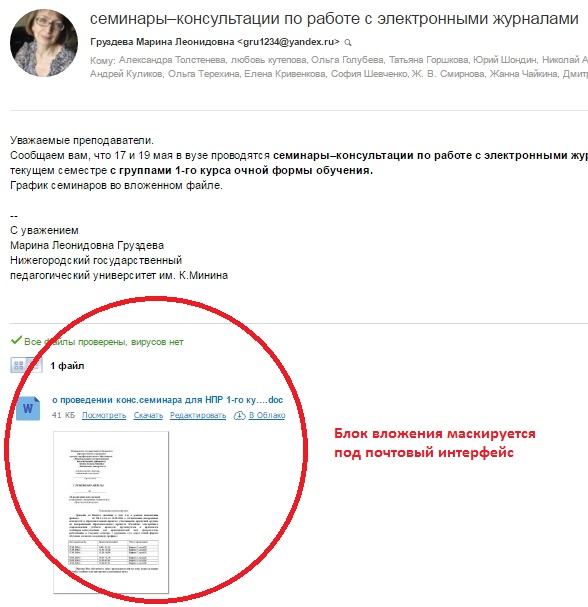

В большинстве случаев вирус распространяется через электронную почту, маскируясь под вполне обычные письма: уведомление из налоговой, акты и договоры, информацию о покупках и т.д. Скачивая и открывая такой файл, пользователь запускает вредоносный код. Вирус последовательно шифрует нужные файлы, а также удаляет исходные экземпляры методами гарантированного уничтожения (чтобы пользователь не смог восстановить недавно удаленные файлы с помощью специальных средств).

Шифровальщики и прочие вирусы, которые блокируют доступ пользователей к данным, — не новая проблема в информационной безопасности. Первые версии появились еще в 90-х годах, однако они в основном использовали либо «слабое» (нестойкие алгоритмы, малый размер ключа), либо симметричное шифрование (одним ключом шифровались файлы у большого числа жертв, также была возможность восстановить ключ, изучив код вируса), либо вообще придумывали собственные алгоритмы. Современные экземпляры лишены таких недостатков, злоумышленники используют гибридное шифрование: с помощью симметричных алгоритмов содержимое файлов шифруется с очень высокой скоростью, а ключ шифрования шифруется асимметричным алгоритмом. Это значит, что для расшифровки файлов нужен ключ, которым владеет только злоумышленник, в исходном коде программы его не найти. Для примера, многие современные модификации вирусов используют алгоритм RSA с длиной ключа в 2048 бит в сочетании с симметричным алгоритмом AES с длиной ключа 256 бит. Данные алгоритмы в настоящее время признаны особенно криптостойкими.

Предотвратить опасные последствия легче, чем их исправить:

- Будьте бдительны при просмотре писем от неизвестных вам отправителей.

- Сохраняйте резервные копии ваших данных на стороннем носителе.

- Используйте антивирусные средства и регулярно обновляйте антивирусные базы.

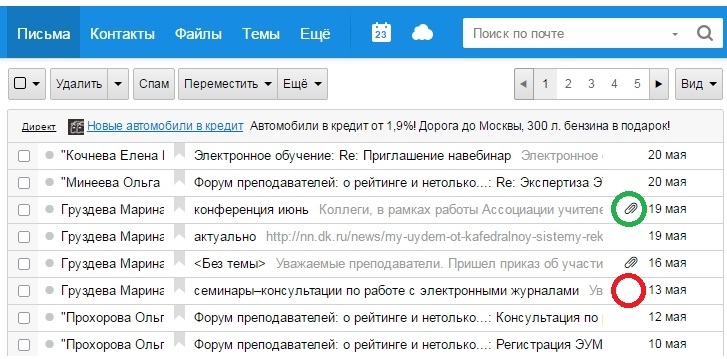

Обратите внимание. Письмо с опасным вредоносным кодом можно распознать по косвенным признакам: в конце открытого письма вы видите блок с указанием на вложение в виде документа, таблицы и проч. с предложением скачать или открыть его, но при просмотре списка писем вложение не указано.

У письма с вредоносным вложением нет системного значка «Вложение»

У письма с настоящим вложением есть значок со скрепкой